Una solución de acceso remoto seguro (ZTNA) que protege la conexión a los recursos de tu empresa desde cualquier lugar.

Cada empresa dispone de un gateway dedicado dentro del servicio ConnectaSec, garantizando seguridad y disponibilidad.

Cada usuario solo accede a los recursos que necesita, no a toda la red. Próximamente, ConnectaSec también se integrará con Microsoft 365 para una gestión aún más sencilla.

Por gateway dedicado y número de usuarios asociados.

Sí, ofrecemos piloto gratuito para validar la solución en tu entorno.

Característica | ConnectaSec | VPN tradicional | ZTNA internacionales |

|---|---|---|---|

Gestión del servicio | Gateway dedicado dentro del servicio ConnectaSec | Requiere servidores en la empresa | Gestión en nube externa, fuera del país |

Modelo de seguridad | Zero Trust: acceso solo a recursos autorizados | Acceso total a la red | Zero Trust, pero servidores externos |

Autenticación | Claves únicas de un solo uso, autodestructivas | Usuario/contraseña fija | MFA/SSO estándar |

Integración | Próximamente con Microsoft 365 | Limitada o nula | Sí, pero dependiente del proveedor |

Soporte y proximidad | Soporte local en español | Depende del cliente | Soporte remoto, tiempos largos |

| Coste | Tarifa clara por gateway + usuarios | Hardware + mantenimiento | Suscripción por usuario en moneda extranjera |

| Privacidad de datos | Datos bajo el servicio ConnectaSec | Datos en la red interna del cliente | Datos fuera del país |

Con ConnectaSec, no todos los usuarios ven lo mismo.

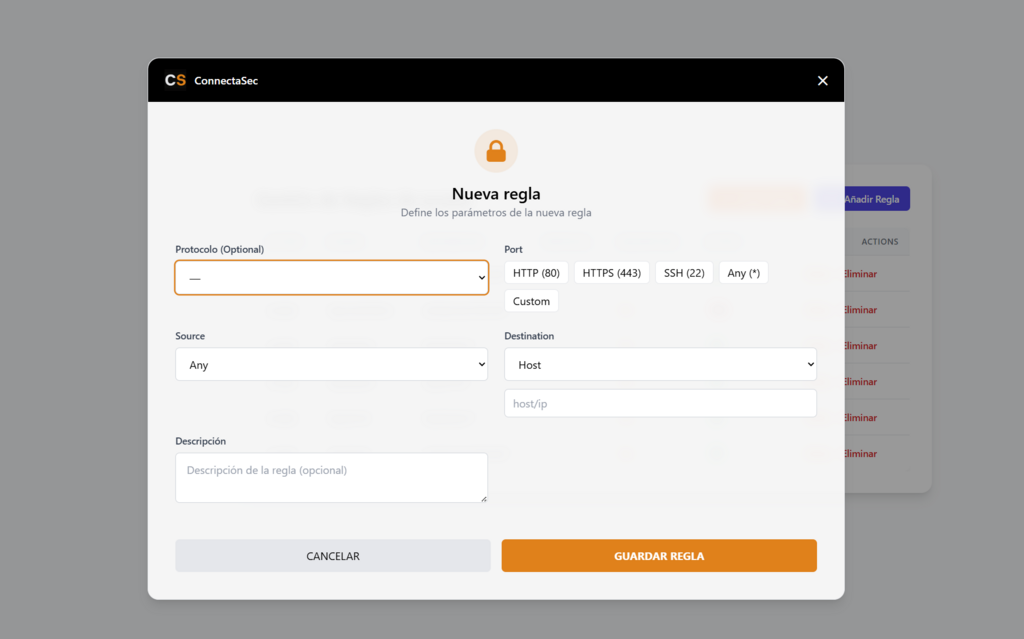

El administrador puede definir qué recursos puede usar cada persona o dispositivo, de manera sencilla y flexible.

👉 Esto significa que:

De esta forma, tu empresa aplica el principio Zero Trust:

cada usuario accede únicamente a lo que necesita, y nada más.

Con ConnectaSec dispones de un inventario en tiempo real de todos los equipos conectados a tu empresa.

Esto te permite tener visibilidad total y gestionar la seguridad de forma centralizada.

👉 Con el inventario puedes:

Ver todos los dispositivos registrados: portátiles, PCs, servidores o gateways.

Consultar detalles técnicos (marca, modelo, sistema operativo, CPU, RAM, discos).

Saber si un equipo está en línea o no.

Asignar etiquetas (tags) para organizarlos por departamento, función o nivel de acceso.

Gestionar acciones rápidas: eliminar, bloquear, expirar accesos o transferir equipos.

Mayor control y orden en tu infraestructura IT.

Identificación inmediata de dispositivos sospechosos o no autorizados.

Simplificación del trabajo para el equipo IT con una visión unificada.